Paris, le 16 novembre 2023 – SAP, leader mondial des logiciels d’entreprises, renouvelle sa charte et son partenariat avec l’Association #JamaisSansElles, et réaffirme son engagement concret et déterminé en faveur de la mixité ; engagement dans lequel les membres de la Direction de l’entreprise sont impliqués depuis 2019 et qui est renouvelé cette année en présence de ses partenaires Business tel que PWC.

Cette démarche témoigne des valeurs de l’entreprise et de sa volonté à promouvoir la mixité, la diversité et l’inclusion, jusque dans la création des produits technologiques.

Une ambition individuelle et collective partagée par la Direction de SAP France

Les membres du Comité Exécutif de SAP France s’engagent, à titre individuel et collectif, à respecter les engagements de la charte #JamaisSansElles qui concernent avant tout le respect de la parité dans tous les domaines.

Cet engagement se manifeste par le refus de participer à des événements publics et/ou médiatiques excluant les femmes, et à privilégier les interventions mixtes où seraient traités des sujets d’intérêt commun, qu’ils soient sociétaux, politiques, économiques, scientifiques ou stratégiques.

SAP France encourage par ailleurs la présence des femmes entrepreneuses et se fixe pour objectif d’atteindre, d’ici 2028, 45% des entreprises de son portefeuille qui soient fondées ou dirigées par des entrepreneurs sous-représentés. Depuis 2017, son accélérateur SAP.iO Foundry Paris a d’ailleurs mis en place des initiatives spécifiques pour intégrer les entrepreneuses au sein de ses groupes de startups.

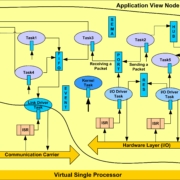

Un engagement novateur des équipes R&D pour agir contre les biais dans l’IA

Grâce à l’expertise de ses équipes R&D, SAP France travaille sur la création de produits et services novateurs qui encouragent la diversité, l’inclusion, l’éthique, mais aussi à lutter contre les biais, en particulier dans l’IA. Aux côtés du réseau féminin interne « BWN@SAP » l’entreprise participe à l’élaboration du pacte « Femmes & IA » au sein du Cercle InterElles dont l’objectif est d’échanger autour des aspects concrets de la mise en place d’une démarche vertueuse de l’utilisation de l’IA.

Au quotidien, une politique interne en faveur de la Diversité et de l’Inclusion (D&I)

SAP France a enrichi ses engagements relatifs à l’égalité professionnelle en signant un nouvel accord d’entreprise 2023/2025, qui prévoit la parité d’ici à 2030, et l’atteinte de 36 % de femmes dans ses effectifs d’ici à 2025.

Favoriser l’accès à des postes à responsabilité managériale est par ailleurs l’un des marqueurs forts de SAP France dans sa politique interne D&I qui vise d’ici à 2025 à ce que 30% de femmes soient dans des postes de managers.

SAP France maintient sa politique de tolérance zéro contre le harcèlement, les comportements sexistes, les violences et les stéréotypes en s’appuyant notamment sur l’initiative StOpE contre le sexisme ordinaire. En outre, SAP sensibilise l’ensemble de ses collaborateurs via sa propre plateforme « Inclusive Mindset Challenge » et soutient les victimes de violences conjugales.

Enfin, SAP France soutient la parentalité et propose une politique inclusive, y compris pour les parents de même genre, avec la mise en place de mesures telles qu’une absence rémunérée en cas de grande prématurité et un congé spécial rémunéré pour des situations de santé spécifiques à l’attention des femmes et hommes de l’entreprise.

« SAP France souhaite faire de la mixité l’une de ses grandes Priorités et a pour ambition d’atteindre une parfaite équitée Femme/Homme. Le Comité exécutif de SAP France œuvre pour continuer à faire progresser la représentativité des femmes, aussi bien en interne que dans tout son écosystème. C’est en ce sens que nous avons signé notre nouvel accord d’égalité professionnelle en août dernier, présentant de nombreuses mesures avant-gardistes. Notre partenariat avec l’Association #JamaisSansElles, lancé depuis 5 ans, offre une réelle dynamique au sein de notre entreprise et nous fait progresser continuellement en nous encourageant fortement à revisiter chacune de nos politiques, produits technologiques, processus et initiatives à l’aune de cette mixité souhaitée. Le renouvellement de notre Engagement avec #JamaisSansElles fait parfaitement sens en ce que s’il se traduit en actions fermes et concrètes en faveur la mixite. » déclare Caroline Garnier, Directrice des Ressources Humaines chez SAP France.

« Nous sommes heureux de poursuivre notre collaboration avec la direction renouvelée de SAP France, après une première signature il y a quatre ans de sa charte #JamaisSansElles. Ensemble, nous réaffirmons notre volonté d’agir en faveur de la mixité et d’une gouvernance partagée. Si nous voulons faire tomber le plafond de verre, c’est pour que femmes et hommes prennent place ensemble dans tous les domaines de la société, et participent conjointement à la gestion des affaires humaines. Cette charte propose des engagements avec des objectifs clairs pour renforcer la participation des femmes dans toutes les sphères décisionnelles et en faveur de leur visibilité. C’est avec des partenaires fidèles tels que SAP France que nous menons des actions concrètes et que nous progressons. Il est temps d’actualiser le monde, car la vision qui sous-tend ces engagements est universelle et fondamentale. Plus que jamais pour #JamaisSansElles, le féminisme est un humanisme ! », déclare Natacha Quester-Séméon, Directrice Générale de l’Association #JamaisSansElles.

À propos de SAP :

La stratégie de SAP est d’aider chaque organisation à fonctionner en « entreprise intelligente » et durable. En tant que leader du marché des logiciels d’application d’entreprise, nous aidons les entreprises de toutes tailles et de tous secteurs à opérer au mieux : 87 % du commerce mondial total est généré par nos clients. Nos technologies de Machine Learning, d’Internet des objets (IoT) et d’analyse avancée aident nos clients à transformer leurs activités en « entreprises intelligentes ». SAP permet aux personnes et aux organisations d’avoir une vision approfondie de leur business et favorise la collaboration pour qu’ils puissent garder une longueur d’avance sur leurs concurrents. Nous simplifions la technologie afin que les entreprises puissent utiliser nos logiciels comme elles le souhaitent, sans interruption. Notre suite d’applications et de services end-to-end permet aux clients privés et publics de 26 secteurs d’activité dans le monde entier, de fonctionner de manière rentable, de s’adapter en permanence et de faire la différence. Grâce à un réseau mondial de clients, de partenaires, d’employés et de leaders d’opinion, SAP aide le monde à mieux fonctionner et à améliorer la vie de chacun.

À propos de #JamaisSansElles :

#JamaisSansElles est un mouvement féministe et humaniste. Il agit en faveur de la mixité dans tous les domaines de la société et pour une gouvernance partagée. Ce do-tank propose des actions concrètes et immédiates pour promouvoir l’égale participation et visibilité des femmes dans les instances de décision et aux postes de responsabilité et de représentation pour briser le plafond de verre. Il développe des chartes d’engagements avec des entreprises, des administrations, ainsi que des institutions. #JamaisSansElles est le plus important mouvement français qui agit pour la mixité et l’égalité femmes-hommes dans le monde professionnel. Près de 2 000 hommes et femmes sont engagés à titre individuel avec #JamaisSansElles à ne plus jamais participer à des événements sans femmes : dirigeants, managers, collaborateurs, politiques, députés, sénateurs, ambassadeurs et ambassadrices de France. Les signataires sont présents dans de nombreux pays. Le mouvement s’investit également dans le champ de l’éducation avec la “Journée nationale #JamaisSansElles pour la mixité des métiers” dans les collèges et lycées afin de lutter contre les stéréotypes et biais de genre, avec le soutien du ministère de l’Économie, du ministère de l’Éducation nationale. Pour ce mouvement, le féminisme est un humanisme. Pour en savoir plus : https://www.jamaissanselles.fr/

Contact presse :

Sylvie Léchevin : sylvie.lechevin@sap.com / sap@the-arcane.com

The post SAP France renouvelle son partenariat avec l’Association #JamaisSansElles pour faire progresser la mixité et s’engage à créer des solutions d’Intelligence Artificielle inclusives appeared first on SAP France News.

Source de l’article sur sap.com