L’intelligence artificielle est en train de révolutionner la prédiction du comportement des consommateurs. Grâce à des algorithmes avancés, l’IA permet d’analyser et de comprendre les comportements des consommateurs de manière plus précise.

L’importance de l’IA dans la prédiction du comportement de paiement

Logiciel pour prédire le comportement des paiements

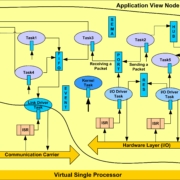

Les données sont à la base des décisions commerciales d’aujourd’hui. Prédire le comportement des paiements des consommateurs est devenu un aspect essentiel de la stabilité financière pour de nombreuses organisations. Les retards de paiement ont des effets néfastes sur le flux de trésorerie et les opérations commerciales. Heureusement, les modèles d’intelligence artificielle avancés permettent aux développeurs de créer des outils puissants pour prédire avec précision le comportement des paiements des consommateurs.

L’intelligence artificielle, alimentée par l’apprentissage automatique, excelle dans la reconnaissance des modèles et l’extraction d’informations précieuses à partir des données. En analysant les données de paiement historiques, les modèles d’IA peuvent identifier des tendances et des corrélations que les humains pourraient manquer. Voici comment les développeurs utilisent l’IA pour prédire efficacement le comportement des paiements des consommateurs.

Les avantages du logiciel pour prédire le comportement des paiements

Les logiciels basés sur l’IA offrent plusieurs avantages pour prédire le comportement des paiements des consommateurs. Tout d’abord, ils sont plus rapides et plus précis que les méthodes manuelles. Les logiciels peuvent analyser rapidement des milliers de données et fournir des résultats plus précis que ceux obtenus par les humains. De plus, les logiciels peuvent être mis à jour en temps réel et sont capables d’apprendre à partir de nouvelles données. Cela signifie qu’ils peuvent s’adapter aux changements du marché et fournir des prédictions plus précises.

De plus, les logiciels peuvent être facilement intégrés à d’autres systèmes pour automatiser les processus et améliorer l’efficacité. Les entreprises peuvent également utiliser ces logiciels pour surveiller en temps réel le comportement des paiements et prendre des mesures correctives en cas de retards ou de défauts de paiement. Enfin, les logiciels peuvent être personnalisés pour répondre aux besoins spécifiques d’une entreprise.

Les logiciels basés sur l’intelligence artificielle sont un outil essentiel pour prédire le comportement des paiements des consommateurs. Ils offrent aux entreprises une précision et une vitesse accrues, ainsi qu’une intégration facile à d’autres systèmes. Les entreprises peuvent utiliser ces logiciels pour surveiller en temps réel le comportement des paiements et prendre des mesures correctives en cas de retards ou de défauts de paiement. Les logiciels peuvent également être personnalisés pour répondre aux besoins spécifiques d’une entreprise.

![Maîtrisez le programmation orientée données avec Java 21 Record et Pattern Matching [Vidéo]](https://ankaa-pmo.com/wp-content/uploads/2023/10/maitrisez-le-programmation-orientee-donnees-avec-java-21-record-et-pattern-matching-video-180x180.jpg)