Les objets portables et le cloud computing sont une puissante association qui offre de nombreuses possibilités pour améliorer la productivité et la collaboration.

L’évolution des technologies portables

The Power of Cloud Computing

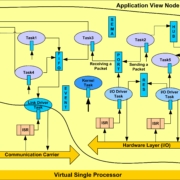

Cloud computing is a key factor in the development of wearable technology. By connecting wearable devices to the cloud, users can access a wide range of features and services. For example, cloud-connected wearables can access real-time data from the internet, such as weather forecasts or traffic updates. They can also store data in the cloud, allowing users to access it from any device. Additionally, cloud-connected wearables can be used to control other devices, such as lights or thermostats. This allows users to automate their homes and offices with minimal effort.

Le Révolution des Objets Connectés

Le marché des objets connectés a connu une croissance remarquable au cours de la dernière décennie. Les objets connectés ne sont plus limités à compter les pas ou à surveiller les fréquences cardiaques. Ils englobent maintenant une vaste gamme d’applications, allant de la santé et du fitness à la réalité augmentée et à la réalité virtuelle. Les montres intelligentes peuvent mesurer vos schémas de sommeil, les trackers de fitness peuvent surveiller votre santé cardiaque et les lunettes de réalité augmentée peuvent superposer des informations numériques sur le monde réel. Ces appareils ont évolué pour devenir des outils puissants, améliorant nos vies quotidiennes.

Le Pouvoir du Cloud Computing

Le cloud computing est un facteur clé dans le développement de la technologie portable. En connectant des appareils portables au cloud, les utilisateurs peuvent accéder à une large gamme de fonctionnalités et de services. Par exemple, les appareils portables connectés au cloud peuvent accéder à des données en temps réel sur Internet, telles que des prévisions météorologiques ou des mises à jour de trafic. Ils peuvent également stocker des données dans le cloud, permettant aux utilisateurs d’y accéder depuis n’importe quel appareil. De plus, les appareils portables connectés au cloud peuvent être utilisés pour contrôler d’autres appareils, tels que des lumières ou des thermostats. Cela permet aux utilisateurs d’automatiser leurs maisons et leurs bureaux avec un effort minimal.

L’Avenir du Codage

Le codage est un autre élément essentiel pour améliorer les capacités des objets connectés. Les développeurs peuvent utiliser le codage pour créer des applications personnalisées qui tirent parti des données recueillies par les appareils portables. Les applications peuvent être conçues pour fournir des informations personnalisées et pertinentes aux utilisateurs, telles que des conseils sur la santé et le fitness ou des mises à jour sur les conditions météorologiques locales. Le codage peut également être utilisé pour créer des applications qui intègrent les objets connectés à d’autres appareils, permettant aux utilisateurs de contrôler leurs appareils à distance.

Le codage est un outil puissant qui permet aux développeurs de créer des applications qui tirent parti des données recueillies par les objets connectés. Les applications peuvent être conçues pour fournir des informations personnalisées et pertinentes aux utilisateurs, tout en leur permettant de contrôler leurs appareils à distance. En combinant le cloud computing et le codage, les développeurs peuvent créer des applications qui tirent parti des capacités des objets connectés et qui améliore

Source de l’article sur DZONE