La reprise des dépenses IT mondiales initiée en 2017 est appelée à se poursuivre à un rythme plus soutenu encore cette (…)

Source de l’article sur Le Monde Informatique

Tapi dans l’ombre de millions de sites légitimes et enfoui au plus profond d’internet, se cache le « dark web ». Armes, drogue, informations sur les cartes de crédit ou encore logiciels malveillants, vous y trouverez à peu près tout moyennant paiement.

Selon certaines études, l’achat d’une arme sur le Dark Web ne coûte pas plus de 450 GBP tandis qu’un faux passeport américain accompagné d’un permis de conduire falsifié s’échange contre 800 GBP. Le piratage d’un compte de courrier électronique ne vous coûtera pas plus de 100 GBP. Certains rapports estiment même que les attaques visant les courriers électroniques d’Hilary Clinton pendant la campagne des élections présidentielles de 2016 pourraient provenir du dark web.

Mais il existe également un marché noir prospère des données et informations des entreprises. Une enquête réalisée par le Cyber Security Research Institute (CSRI), pour le compte de Venafi, a identifié des certificats de signature en vente au prix de 900 GBP (1 200 USD) chacun. Entre de mauvaises mains, les conséquences peuvent être très lourdes pour les entreprises. La question principale consiste à déterminer comment les entreprises peuvent protéger leurs actifs afin qu’ils ne soient pas, à leur tour, vendus sur des places de marché en ligne illicites.

Une porte dérobée pour accéder à vos systèmes

Les certificats de signature de code servent à vérifier l’authenticité et l’intégrité des applications informatiques et des logiciels et constituent un élément fondamental d’internet et de la sécurité des entreprises. Qui plus est, les certificats de signature de code permettent à un terminal d’utilisateur d’établir l’authenticité de tous les logiciels en validant l’identification de l’application et de son concepteur par le terminal concerné.

Des milliers d’ordinateurs peuvent utiliser le même certificat de signature de code s’ils exécutent tous le même logiciel, comme une application de courrier électronique. On imagine aisément les risques encourus si un simple certificat de signature de code dérobé suffit à un cyberattaquant pour installer des logiciels malveillants sur des milliers de réseaux d’entreprises et de terminaux de particuliers. Les certificats de signature de code sont ainsi extrêmement recherchés par les pirates informatiques et leur vente peut être lourde de conséquences pour les entreprises qui ne les protègent pas correctement.

La valeur des certificats de signature de code est significative : à titre de comparaison, un tueur à gage ne coûte pas plus cher que l’équivalent de 25 certificats (25 000 GBP).

L’utilisation de certificats de signature de code permet d’établir un « accès dérobé » à vos applications et, en fin de compte, au terminal que vous utilisez pour accéder aux différents systèmes. Le certificat de signature de code d’un système d’exploitation mobile, par exemple, permet à un pirate informatique de se déplacer dans les différentes applications installées sur votre téléphone alors qu’elles ont toutes été identifiées avec fiabilité par le système d’exploitation, qui a validé leur identité en vérifiant l’authenticité de leur certificat. Les pirates sont ainsi en mesure de consulter tout ce qui se trouve sur votre ordinateur portable, votre téléphone mobile ou même votre système de chauffage intelligent.

Outre leur utilisation pour installer des logiciels malveillants dans les réseaux des entreprises ou sur les terminaux des particuliers, les certificats de signature de code peuvent également servir à effectuer des attaques de l’homme du milieu, permettant ainsi aux pirates informatiques de détourner des données d’utilisateurs.

Verrouiller la porte dérobée

Il existe, heureusement, des moyens pour se protéger des certificats de signature de code frauduleux acquis sur le Dark Web et de leurs dangers. Les entreprises peuvent mettre en place des procédures et utiliser des systèmes pour faire en sorte d’être les premières informées en cas de violation de leurs certificats de signature de code afin de pouvoir régler la situation, en limitant le plus possible les conséquences.

La première étape consiste à prendre le contrôle des identités numériques de leurs machines. Face à la progression de l’Internet des objets et de l’automatisation, les entreprises ont de plus en plus recours aux machines pour exécuter des tâches sans intervention humaine. Mais cela ne va pas sans risque. De multiples certificats sont utilisés pour valider l’identité des machines, de la même manière que les certificats de signature de code valident les logiciels. Il est cependant fréquent que les certificats, quel que soit leur type, ne soient pas enregistrés ni suivis correctement.

Sans savoir où sont utilisés les certificats de signature de code, les entreprises ne peuvent pas en avoir réellement le contrôle. Il leur faut disposer d’informations précises et actualisées sur l’identité de chaque machine car il est impossible de protéger quelque chose dont vous ne connaissez pas l’emplacement. C’est à ce niveau que se situe la différence entre une entreprise qui s’aperçoit qu’un pirate utilise des certificats pour installer des logiciels malveillants et un pirate qui passe inaperçu pendant des mois ou même des années.

Cependant, il ne suffit pas de déterminer où se trouve le problème. Les organisations doivent être également en mesure d’y remédier si elles s’aperçoivent que des certificats ont été dérobés. Cela suppose d’être en mesure de reprendre le contrôle et de faire en sorte qu’à l’avenir, le pirate ne puisse plus accéder à leurs systèmes. Il n’est possible de prendre des mesures efficaces que si vous savez où sont utilisés les certificats de signature de code dérobés – ce qui rend leur suivi indispensable.

Faut-il avoir confiance dans Internet ?

Avec plus de 30 milliards de terminaux, pour lesquels des clés et certificats devraient être nécessaires d’ici 2020 – soit cinq fois plus qu’en 2015 – ce marché est appelé à se développer. Il existe désormais un marché illégal des certificats d’un ampleur significative, qui met en péril l’ensemble de notre système d’authentification. Il faut impérativement déployer des systèmes technologiques afin de parer à l’utilisation abusive de certificats numériques, de manière à protéger les entreprises ainsi que les consommateurs.

La France est-elle en train de rentrer dans l’ère d’un nouveau contrat social numérique ? Florian Bachelier, député LREM d’Ille-et-Vilaine (…)

Source de l’article sur Le Monde Informatique

Ivanti dévoile les résultats de son étude annuelle sur les défis sur la sécurité des terminaux auxquels font face les professionnels de l’IT. Plus de 130 professionnels ont répondu à cette étude lors de VMWorld Europe 2017.

Principaux enseignements :

80 % des professionnels de l’informatique ont dû mettre en place une politique de gestion des correctifs pour améliorer la sécurité des postes de travail suite à la multiplication des ransomwares et malwares.

72% des professionnels de l’informatique pensent que le système d’exploitation Microsoft pose les défis de mise à jour les plus constants pour leur organisation.

Pour 54 % d’entre eux, Java est l’application tierce la plus problématique.

70 % des professionnels de l’informatique n’ont pas une visibilité complète sur leur système IT ou ne savent pas s’ils disposent des outils leur permettant de gagner en visibilité sur leur système IT.

13 % des entreprises accordent des droits administrateur aux employés, ce qui augmente le risque d’infection de leur environnement par des logiciels malveillants informatique. Il s’agit d’une baisse considérable par rapport aux 55 % de l’an dernier.

32 % des entreprises utilisent le whitelisting et blacklisting pour se protéger contre l’exécution d’applications non autorisées.

Seules 80 % des organisations sondées ont mis en place une politique de gestion des correctifs. Ceci est en ligne avec l’étude de 2016 (80 %), ce qui suggère que les attaques massives WannaCry et NotPetya ont eu un impact limité sur l’application des mises à jour.

Un quart (24 %) des répondants effectuent une mise à jour de sécurité en moins d’une semaine, mais près de la moitié (49 %) prennent plus de deux semaines et20 % plus d’un mois. L’an dernier, les deux tiers des répondants ont indiqué que la gestion des correctifs leur prenait plus de 8 heures par semaine, ce qui en fait clairement un processus chronophage pour de nombreuses organisations.

Les outils les plus couramment utilisés pour minimiser les risques sont la limitation de l’octroi de droits administrateurs pour les utilisateurs (45 %), suivi de près par le whitelisting (32 %) et le blacklisting (32 %).

Dans 36 % des entreprises, aucun utilisateur final n’a de droits d’administrateur et 39 % des entreprises ont mis en place des outils ou des politiques de gestion des droits administrateurs. Les outils de gestion Just In Time (JIT, 14 %) et Just Enough Administration (JEA, 5 %) sont beaucoup moins répandus. Le JIT et JEA sont indispensables pour la sécurité informatique car ils offrent aux utilisateurs les privilèges dont ils ont besoin sans leur accorder de privilèges qui pourraient menacer la sécurité de l’entreprise, ce qui permet d’équilibrer l’efficacité et le risque. Les entreprises semblent l’avoir compris : seule une minorité (13 %) accorde désormais des droits d’administrateur à tous les utilisateurs, en forte baisse par rapport à l’année dernière (55 %).

Seulement un tiers (30 %) des entreprises ont une visibilité complète sur leur environnement informatique (physique, virtuel, en ligne, hors ligne, etc.). Et alors que près de la moitié (46 %) ont une visibilité partielle, 18 % n’ont aucune visibilité ou aucun compte rendu. Pour comparaison, un peu plus de la moitié (55 %) des répondants estimaient avoir une visibilité suffisante sur leur environnement IT en 2016.

Simon Townsend, Chief Technologist chez Ivanti, commente : « Cette étude suggère que, bien que les organisations aient avancé vers une sécurité accrue des terminaux suite aux attaques dévastatrices de 2017, l’application rapide et complète des mises à jour – et la preuve de conformité rapport aux politiques de l’entreprise – ne constituent toujours pas une priorité pour bon nombre d’entre elles. Cependant, nous constatons que la prise de conscience de l’importance de la sécurité informatique s’est accrue, et j’ai bon espoir que cela se traduira par la mise en œuvre de meilleures politiques et de solutions plus robustes l’année prochaine. »

By Global Security Mag Online Source : http://ift.tt/2BXyKNw

Deux sénateurs viennent de déposer une proposition de loi visant à favoriser le recours au télétravail lors des pics de pollution. Leur texte tend notamment à instaurer un « droit au travail à distance » au profit des salariés pouvant exercer leurs activités à domicile, grâce à Internet.

« Augmentation de la productivité des salariés, meilleure conciliation entre la vie professionnelle et la vie privée, réduction du temps moyen de trajet domicile-travail »… Aux yeux des sénateurs Nathalie Delattre et Jean-Claude Requier, « le télétravail comporte des avantages à la fois pour les entreprises et pour les salariés ».

Les deux élus RDSE considèrent surtout que ce mode d’organisation du travail pourrait se révéler bénéfique pour lutter contre la pollution atmosphérique – responsable selon certaines études de 48 000 décès prématurés par an (rien que pour la France).

« Les entreprises ont un rôle à jouer en agissant sur les déplacements de leurs salariés », exhortent les parlementaires en appui d’une proposition de loi déposée le 3 janvier dernier devant le Sénat, et dont nous avons pu prendre connaissance.

Des avantages pour les salariés comme pour les employeurs

By Next INpact – Actualités Source : http://ift.tt/2COrpAu

L’émergence du recrutement social et des logiciels et outils en ligne dédiés à la gestion des ressources humaines transforme rapidement le monde des RH et l’approche du recrutement. Si aucun facteur bien spécifique ne peut être imputé à cette révolution rapide qui s’opère actuellement, la recherche de candidats qualifiés qui réunissent toutes les compétences requises pour le poste à pourvoir constitue indiscutablement une source de motivation.

Mais en dépit de la pénurie de compétences, le processus de recrutement est devenu de plus en plus concurrentiel dans notre économie performante. En d’autres termes, les professionnels du recrutement ne semblent pas pouvoir trouver les candidats les plus qualifiés pour le poste qu’ils cherchent à pourvoir, tout en subissant une immense concurrence de talents disponibles. Et c’est là que la technologie entre en scène.

On observe une tendance croissante à l’utilisation des réseaux sociaux et à la modernisation des systèmes RH. D’une manière générale, les professionnels du recrutement s’appuient sur les outils technologiques pour attirer davantage de candidats et utilisent plusieurs plates-formes pour améliorer leur processus de recrutement. Voici en quelques lignes la manière dont les professionnels des RH utilisent la technologie pour recruter les meilleurs candidats.

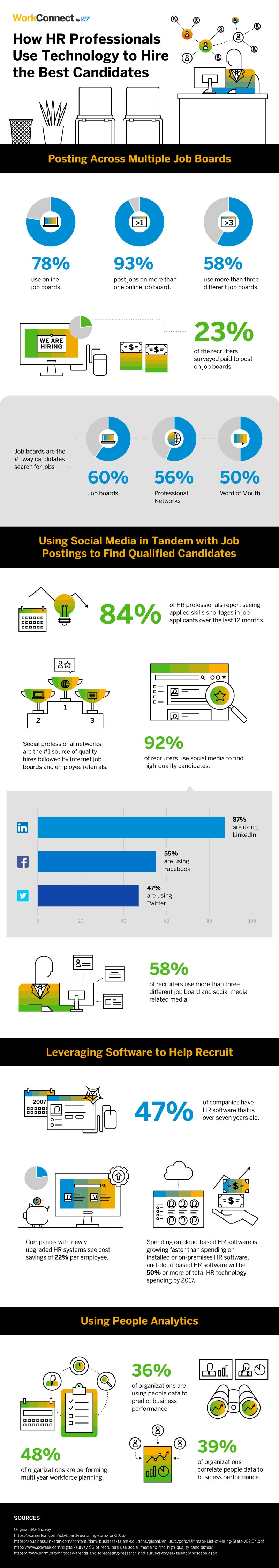

Publication d’offres d’emploi sur plusieurs sites dédiés

Les professionnels des RH utilisent aujourd’hui massivement les sites d’offres d’emploi (appelés aussi jobboards ou job-boards) pour trouver des talents et gérer leur processus de recrutement. Selon notre étude 2017 sur les problèmes de recrutement dans les P.M.E., 78 % des professionnels des RH utiliseraient des sites d’offres d’emploi et 93 % publieraient des annonces sur plusieurs sites.

Et pourtant, les professionnels du recrutement peinent à maîtriser les technologies qu’ils utilisent. 79 % d’entre eux reconnaissent avoir des difficultés à publier des annonces sur plusieurs sites d’offres d’emploi. Ils ont également du mal à identifier les sites les plus appropriés pour trouver les candidats les plus qualifiés pour le poste à pourvoir. Sur un marché saturé qui regorge d’outils disponibles, 79 % des personnes interrogées estiment difficile d’identifier les plates-formes idéales en matière de diffusion d’offres d’emploi.

Identification des candidats qualifiés

Il peut être extrêmement difficile pour les professionnels des RH de trouver et d’identifier les candidats les plus qualifiés pour un poste à pourvoir. Au-delà de l’intensification de la concurrence autour de la recherche des meilleurs talents, les disparités entre les candidats demeurent un défi pour 84 % des professionnels R.H. ayant pris part à l’étude. Les personnes interrogées ont étudié pendant 12 mois la question des qualifications et ont constaté une pénurie de compétences chez leurs candidats.

Aller au-devant de candidats passifs pourrait alléger la difficulté du recrutement en identifiant les compétences requises chez les employés potentiels. Les candidats passifs cherchent souvent à s’informer des postes vacants, bien qu’ils ne soient pas en recherche active. En réalité, 89 % des talents reconnaissent être plus disposés à accepter rapidement une offre en étant contacté par un professionnel du recrutement. L’utilisation des réseaux sociaux professionnels permet de mettre en relation les candidats passifs et actifs avec des professionnels du recrutement. L’étude montre également que les réseaux sociaux professionnels constituent la source de prédilection pour des recrutements de qualité, suivis des sites d’offres d’emploi et des recommandations d’employés.

Utilisation des réseaux sociaux combinée avec la publication d’offres d’emploi

Pour dénicher des candidats et gérer leur processus de recrutement, les professionnels du recrutement ne se contentent pas simplement de publier des annonces sur plusieurs sites d’offres d’emploi. Les réseaux sociaux jouent également un rôle dans le processus de recrutement et sont de plus en plus utilisés par les recruteurs parallèlement aux sites d’offres d’emploi. 92 % des recruteurs interrogés ont utilisé les plates-formes de réseaux sociaux au cours de leur processus de recrutement et 87 % des recruteurs ont reconnu utiliser LinkedIn pour trouver davantage de candidats.

En contribuant à communiquer sur l’image de marque, les réseaux sociaux présentent également un intérêt pour les processus de recrutement. Selon AdWeek, 74 % des recruteurs utilisent tout particulièrement les réseaux sociaux pour attirer les talents à travers la communication et la sensibilisation à la marque. Mais ils ne s’intéressent pas uniquement à ce que les gens publient sur les réseaux sociaux. Les professionnels du recrutement cherchent également à connaître l’ancienneté des employés et à identifier les connexions mutuelles qu’ils partagent pour se présenter.

Simplification du processus de recrutement grâce aux outils logiciels

Parallèlement à l’utilisation croissante des outils de réseaux sociaux, les professionnels du recrutement ont de plus en plus souvent recours à des logiciels pour faciliter le processus de recrutement. Selon les études, les types de logiciels pouvant être potentiellement utilisés par les services des RH devraient tendre à se diversifier. D’après une étude réalisée par Bersin by Deloitte, par exemple, 47 % des entreprises utilisent des logiciels de RH de plus de sept ans.

La modernisation des logiciels et systèmes des RH pourrait avoir d’immenses répercussions sur les résultats d’une entreprise. Les entreprises qui viennent de renouveler leurs systèmes des RH constatent en effet une économie de 22 % par employé. Les professionnels des ressources humaines semblent en avoir conscience et ont tendance à exercer une pression sur leur entreprise pour mettre à jour leurs systèmes. Selon une étude de Gartner, les dépenses consacrées aux logiciels RH hébergés dans le cloud augmentent plus rapidement que les investissements dans les logiciels RH déjà installés ou déployés en local. D’ici 2017, les logiciels RH basés sur le cloud représenteront au moins 50 % des dépenses engagées dans les technologies RH.

Priorité à l’automatisation des tâches

Sans surprise, la technologie sous-tend les tendances observées dans le domaine des ressources humaines. Mais les schémas d’utilisation ne cessent d’évoluer. À l’heure où de plus en plus de professionnels du recrutement cherchent à exploiter les outils dernière génération ou à mettre à niveau leurs logiciels et systèmes RH, l’automatisation du processus de recrutement pourrait s’intensifier et continuer de remodeler ce secteur d’activité. Sans compter que les technologies et outils en ligne d’aujourd’hui peuvent être utilisés à moindre coût, ce qui les rend accessibles aux petites entreprises, notamment celles qui s’initient tout juste à l’utilisation de logiciels RH.

L’automatisation des tâches attirent les recruteurs et les professionnels du recrutement qui cherchent à alléger les difficultés et les tensions au bureau qu’ils observent dans leur quotidien. Parmi les personnes interrogées, 84 % espèrent pouvoir s’appuyer sur l’automatisation et la dématérialisation dans leurs activités courantes. Il ressort ainsi de cette utilisation des logiciels RH une amélioration des processus par rapport aux anciennes méthodes. Seuls 48 % des professionnels utilisent un type de logiciel spécifique (R.H., A.T.S. ou publication d’offres d’emploi) et 55 % utilisent des outils bureautiques de base.

Simplification du recrutement avec WorkConnect

Heureusement, les fournisseurs de technologies spécialisées dans le recrutement ont introduit de nouvelles solutions et de nouveaux outils et services conçus pour répondre à ces objectifs. Combinés à des processus intuitifs de publication d’offres d’emploi et de gestion des candidatures, ces outils, tels que WorkConnect by SAP, réduisent le stress associé au processus de recrutement. Les recruteurs peuvent accéder à plusieurs sites d’annonces, suivre et gérer des candidatures, et contribuer facilement au retour d’information des équipes, le tout depuis un même outil. En utilisant des outils qui favorisent un recrutement efficace et une gestion efficiente des candidatures, les entreprises peuvent attirer au bon moment les talents les plus qualifiés pour un poste.

Simon Bouchez est PDG de Multiposting, une filiale de SAP. Suivez Simon sur Twitter à l’adresse @SimonBouchez.

En matière d’outils de développement, 2017 a vu à la fois la progression de langages récents et l’expansion de langages (…)

Source de l’article sur Le Monde Informatique

A l’approche de la fin d’année, Hiscox, spécialiste de la cyberassurance, vous propose une petite rétrospective sur les cyberattaques les plus frappantes de 2017. Le moins que l’on puisse dire est que les cybercriminels ne sont pas ennuyés cette année…

WannaCry / NSA – Mai – Considérée comme la plus importante cyberattaque par ransomware de l’histoire, WannaCry a infecté en quelques heures plus de 300 000 ordinateurs, dans plus de 150 pays. Parmi ses victimes : FedEx, Renault, ou encore le ministère de l’intérieur russe. Cette attaque a été revendiquée par le groupe de hackers Shadow Brokers, ceux-là mêmes qui, au premier trimestre 2017, avaient réussi à s’introduire dans le réseau informatique de la NSA, et à y dérober un attirail considérable de failles, virus et autres outils informatiques, dont la faille exploitée par WannaCry, baptisée Eternal Blue. Il s’agissait d’une faille déjà identifiée par Microsoft, mais le patch correctif proposé n’avait pas été suffisamment massivement installé pour que l’attaque échoue. In fine, les coûts de WannaCry ont été évalués autour d’un milliard de dollars, sans compter bien évidemment toutes les conséquences indirectes qu’ont pu subir ses victimes.

Petya / NotPetya – Juin – Parmi les cyberattaques qui ont marqué l’année, il faut encore citer Petya / NotPetya. Petya, ransomware apparu en 2016, avait déjà réussi à contaminer des milliers d’ordinateurs, via la même faille de sécurité Windows, exigeant le paiement d’une rançon de 300 dollars (en bitcoins bien sûr) en échange de la récupération des fichiers. NotPetya, quant à lui, a vu le jour en juin 2017 : il s’agissait en réalité d’un virus déguisé en un ransomware ayant pour vocation de rappeler son prédécesseur Petya. Cette cyberattaque bien plus puissante, dont on ne connait pas l’origine, s’est propagée presque sans intervention humaine (contrairement à Petya qui requérait le téléchargement d’un spam envoyé par email) : il suffisait d’un seul poste non mis à jour sur un réseau pour que l’ensemble du réseau soit potentiellement compromis, sans compter que l’intégralité du disque dur était touchée (et non seulement, comme Wannacry, le système d’exploitation et les fichiers stockés). On estime à plus de 2 000 le nombre de sociétés qui ont été infectées par ce virus. Parmi elles, Saint-Gobain (coût de 220 millions d’euros) et la SNCF, mais aussi le publicitaire WPP ou encore le labo pharmaceutique Merck ; le système de surveillance des radiations de la centrale nucléaire ukrainienne de Tchernobyl a lui aussi été infecté. Les victimes ne pouvaient même pas payer la rançon pour récupérer la clé de décryptage, l’adresse mail associée à l’attaque étant invalide…

Deloitte – Septembre – Durant près de 6 mois, le prestigieux cabinet de conseil et d’audit a été victime d’une importante cyberattaque durant laquelle des pirates ont réussi à accéder à des informations privées, telles que des mails échangés entre le cabinet et ses clients. Les hackers ont utilisé l’identifiant et le mot de passe d’un compte administrateur, leur permettant ainsi d’accéder au Cloud Azure de Miscrosoft, plateforme hébergeant une partie des données de Deloitte.

Equifax – Septembre – La célèbre société de crédit américaine, également spécialisée dans la protection des données, a été victime d’un piratage informatique important au cours de l’année. Les informations de plus de 140 millions d’américains et plus de 200 000 numéros de cartes bancaires de consommateurs ont été consultés par les pirates, qui ont exploité une faille dans l’une des applications de la société, leur permettant ainsi d’accéder à certains fichiers. Quelques jours après l’attaque, le PDG de l’entreprise annonçait sa démission.

Netflix – Septembre – La plateforme de streaming Netflix a été victime d’un piratage d’envergure, plus précisément d’une campagne de scam visant directement ses utilisateurs des millions d’entre eux ont reçu des mails depuis l’adresse supportnetflix [at] checkinformation.com, les invitant à communiquer leurs coordonnées bancaires afin d’éviter que leur compte ne soit clôturé. Comme à l’accoutumée, tout avait soigneusement été pensé afin de tromper les victimes : site internet reprenant la charte graphique de la véritable plateforme, recours à un ton et à un design similaires à ceux employés par Netflix.

DoubleLocker – Octobre – Avec le ransomware DoubleLocker, ce ne sont pas les ordinateurs qui ont été touchés, mais les appareils mobiles fonctionnant sous Androïd. Pour la première fois, un virus a été capable de changer le code PIN des utilisateurs et de chiffrer les données de leur smartphone ou tablette. Ces derniers, alors dans l’incapacité de récupérer leurs fichiers ou d’utiliser leur appareil, n’ont eu d’autres choix que de payer la rançon demandée par les hackers.

PowerShell – Novembre – L’Arabie Saoudite fait régulièrement l’objet d’attaques informatiques, et 2017 n’a pas fait exception à cette règle : le NCSC (Centre national de sécurité saoudien) a signalé une campagne de « menaces persistantes avancées », menée via le logiciel Powershell (habituellement utilisée, en particulier, par le groupe MuddyWater), très difficile à détecter. Il semble que cette attaque se soit inscrite dans le cadre plus global d’une campagne massive de cyber-espionnage dirigée contre l’Arabie Saoudite.

Imgur – Novembre – Cette attaque informatique contre le site de partage d’images, qui a eu lieu en 2014, n’a pourtant été découverte qu’en 2017, et ce grâce à un signalement externe. En effet, les données de l’attaque ont été transmises à Troy Hunt, fondateur du site haveibeenpwned.com, qui a immédiatement alerté Imgur. Près de 1,7 millions d’utilisateurs du site d’hébergement d’images ont été victimes de cette cyberattaque, qui visait à dérober leurs données personnelles (adresses email et mots de passe, puisque la société ne demande pas les noms, adresses ou numéros de téléphones des utilisateurs). Utilisé par plus de 150 millions d’internautes, Imgur a tout de suite demandé à ses utilisateurs de changer leur mot de passe au plus vite, en utilisant des combinaisons différentes pour chaque site et application.

Uber – Novembre – Il y a un an environ, près de 57 millions de comptes utilisateurs de la plateforme Uber ont été piratés. L’entreprise américaine, leader mondial des VTC, aurait alors pris la décision de payer une rançon aux hackers de 100 000 dollars en échange de la destruction des données piratées, sans avoir l’assurance que celle-ci soit réellement effectuée. Cette affaire, contre-modèle de bonne communication sur le sujet, mise sous silence pendant une année, a éveillé les consciences en matière de cyber-sécurité, devenue un enjeu majeur pour les entreprises et pour les consommateurs. La Commission européenne a quant à elle jugé irresponsable la gestion par Uber des données de ses clients et de ses chauffeurs.

NiceHash – Décembre – Ces dernières semaines, l’envolée du Bitcoin a rythmé l’actualité, éveillant ainsi l’intérêt tout particulier des hackers. La célèbre plateforme slovène de minage de Bitcoins, NiceHash, a été victime d’une cyberattaque durant laquelle 4 700 bitcoins ont été dérobés, soit l’équivalant de près de 64 millions de dollars.

La réussite des programmes Industrie 4.0 ou Industrie du Futur nécessite un accompagnement des femmes et des hommes appelés à les conduire. Pour les DRH, au défi de l’alignement des compétences, s’ajoute celui de la modernisation de leurs pratiques et outils.

« Quand on parle d’Industrie 4.0, nouvelle forme d’organisation des moyens de production débouchant sur une meilleure adaptabilité des chaînes de fabrication et une meilleure allocation des ressources, il est souvent question de technologies. Notamment d’IoT ou de systèmes cyber-physiques (systèmes où l’informatique participe au contrôle et à la commande d’entités physiques). Mais la réussite des programmes d’Industrie 4.0, initiés par une partie des entreprises manufacturières, dépend davantage de l’humain que de la technologie.

D’abord parce que l’industrie souffre aujourd’hui d’un déficit de compétences pour mener à bien cette transformation. Peu attractive aux yeux des jeunes diplômés, elle peine à réunir les compétences digitales dont elle a besoin. Cette difficulté à attirer les talents se double d’un contexte fait de départs à la retraite massifs parmi les effectifs des industriels. Tant et si bien que ces derniers se retrouvent face à un double défi : couvrir les besoins en compétences pour leurs projets digitaux tout en continuant à faire fonctionner leurs installations et machines assurant actuellement la production, ce qui implique de compenser les départs à la retraite.

Robots : la peur du remplacement

Plus qu’un défi technologique, l’Industrie 4.0 masque donc un ensemble de problématiques humaines, nécessitant un travail de fond des DRH. Avec d’abord un enjeu d’attractivité. Car l’industrie souffre d’un déficit d’image. Les perspectives de carrière qu’elle offre sont mal connues. Ce secteur d’activité peu féminisé pourrait aussi travailler sur des carrières plus ouvertes aux femmes. D’autant que le numérique permet justement une plus grande mixité. Si on prend l’exemple de la maintenance, en augmentant les capacités de l’opérateur via le digital, on rend ce métier moins physique, donc plus facilement accessible aux femmes. De même, le numérique permet une plus grande flexibilité sur le temps et le lieu de travail.

Mais le principal enjeu des RH réside bien dans la conduite du changement. Car l’Industrie 4.0 suscite un certain nombre de craintes chez les employés actuels des entreprises concernées. Il y a peu, les robots et algorithmes étaient uniquement vus comme des machines vouées à supplanter les humains. Certes, cette perception a un peu évolué, les individus touchant désormais du doigt les bénéfices du numérique, en matière de bien-être au travail. Par exemple, avec l’assistance robotique pour la manipulation de charges lourdes. Ou avec la réalité augmentée pour les opérations de maintenance. Mais même si on est passé de robots appelés à phagocyter le travail à des concepts d’ouvriers augmentés, toute inquiétude n’a pas été balayée. Les individus restent préoccupés par l’éventuelle disparition de leur poste, son obsolescence provoquée par la technologie ou, au mieux, sa transformation en profondeur.

Mettre la formation au coeur de l’usine

Les RH se doivent d’accompagner ces changements, qui verront des métiers disparaître et d’autres naître, par des formations, du mentorat (l’accompagnement des jeunes par des salariés plus âgés), mais aussi par l’introduction de nouvelles façons de travailler, comme des approches collaboratives permettant de bousculer les hiérarchies ou des méthodes projets ‘try & learn’, accélérant l’innovation.

Pour ce faire, les DRH disposent de plusieurs leviers. D’abord, pour réunir dans leur entreprise toutes les compétences clefs de l’Industrie 4.0, ils doivent prendre conscience qu’ils ne peuvent plus se reposer uniquement sur la formation initiale, incapable de suivre le rythme des changements attendus par les employeurs. Modifier les programmes d’un BEP spécialisé prend entre 2 et 4 années ! D’où l’importance de la mobilité interne et la nécessité de replacer la formation au coeur de l’usine. Certaines entreprises se sont déjà prises en main sur le sujet. Citons la société allemande Festo (près de 19 000 employés) qui a installé un centre de formation au coeur même d’une de ses unités de production. Ou ces initiatives d’entreprise qui testent l’utilisation d’algorithmes pour identifier les apprentis les plus adaptés à tel ou tel poste ou construisent des plates-formes de formation commune.

Moderniser les outils, repenser les pratiques

Dans ce vaste chantier d’accompagnement et de reconversion, le DRH ne peut s’avancer seul. Il doit travailler en étroite collaboration avec la direction industrielle et/ou la direction de l’innovation, qui pilote le programme Industrie 4.0. C’est de ce rapprochement que naîtra notamment une meilleure compréhension de l’évolution des compétences. Ce qui permettra, par exemple, aux RH de disposer des données nécessaires pour employer des algorithmes de Machine Learning à même de proposer aux salariés les formations adéquates au bon moment.

Si ce volet de la transformation s’avère essentiel, les DRH ne doivent pas, pour autant, mettre sous le boisseau leur rôle dans l’introduction d’un état d’esprit plus collaboratif et davantage tourné vers l’innovation. Ce qui passe aussi par une mise à jour de leurs propres outils, car une entreprise ne peut se dire innovante avec des outils RH totalement démodés.

Cet aspect lié à la digitalisation des outils RH est pourtant trop souvent négligé. Alors que les employés réclament aujourd’hui des solutions mobiles, simples d’emploi, assurant un feedback plus rapide sur leurs activités et permettant une collaboration plus poussée sur les projets. Depuis 20 ans, les services RH sont centrés sur leurs activités propres, exploitant les données fournies par les employés à leur seul bénéfice. Un positionnement que ces départements doivent repenser, pour réfléchir en termes d’expérience employé. En favorisant le bien-être des femmes et des hommes au travail. En les convainquant que les données qu’ils fournissent vont leur procurer des avantages. Car, ce sont désormais les employés qui portent une large part de l’image de marque de l’entreprise ; 47 % des millenials affirment ainsi que la réputation de l’employeur compte pour eux au moins autant que l’offre d’emploi proprement dite. »

Plus que quelques mois (6 exactement !) pour vous mettre en conformité avec le RGPD, le nouveau règlement européen visant à améliorer la protection des données personnelles, dont les obligations entrent en vigueur en Mai 2018.

Souvent vu comme une contrainte, le RGPD n’est pour autant pas insurmontable et peut même être source d’opportunités, sur l’image et la qualité des données notamment, si la mise en conformité et le suivi du règlement sont bien menés.

En tant qu’éditeur / intégrateur de solutions CRM sur une dizaine de marchés depuis 18 ans, en France et l’international, Eudonet a examiné ce règlement pour en identifier les contraintes, en mesurer les impacts et développer des fonctionnalités pour faciliter cette nouvelle gestion des données et permette d’en saisir les opportunités.

Une mise en conformité bien menée vous permettra de mettre en place une politique de gestion qualitative de vos données et donc d’augmenter le ROI de vos actions marketing (opt’in = up/cross sell).

Afin de vous permettre d’ aborder 2018 avec sérénité, Eudonet organise un webinar dédié, Mardi 23 Janvier 2018 à 11h00.

Lors de ce webinaire, nous vous proposons nos conseils pour :

- Etablir un bilan interne et rédiger votre cahier des charges

- Mettre en place des mesures proactives et préventives

- Lancer des campagnes d’inbound marketing basées sur l’opt’in

- Vous démarquer et renvoyer une image d’entreprise qui respecte la loi

Des conseils pragmatiques dispensés par des experts du CRM depuis plus de 17 ans sont bon à prendre pour être RGPD ready !

Cet atelier en ligne sera présenté par : Marc Thévenin, Directeur International du groupe Eudonet CRM qui dispose de plus de 25 ans d’expérience dans le CRM et la Data Quality côté éditeur, clients et producteur de bases de données.

Son témoignage vous permettra de prendre des dispositions concrètes pour exploiter au mieux les opportunités de cette nouvelle réglementation. Inscrivez-vous vite !

Vous souhaitez animer un atelier? Fort du succès des ateliers organisés au sein du Club FrenchWeb, nous vous proposons d’organiser un ou une série d’ateliers en ligne, l’occasion d’exprimer votre savoir faire et de faire connaitre vos services ou produits. Pour plus d’informations sur les ateliers en ligne organisés par FrenchWeb, cliquez ici

« Les informations recueillies font l’objet d’un traitement informatique destiné au recrutement idoine sur FrenchWeb et afin de vous proposer des ateliers similaires. Le destinataire des données est la société intervenante de l’atelier, ainsi que l’éditeur de FrenchWeb: ADSVARK SAS au capital de 75 192 euros, 55 rue de Bretagne 75003 Paris. Conformément à la loi « informatique et libertés » du 6 janvier 1978 modifiée en 2004, vous bénéficiez d’un droit d’accès et de rectification aux informations qui vous concernent, que vous pouvez exercer en vous adressant à l’émetteur de l’atelier, et ADSVARK SAS au capital de 75 192 euros, 55 rue de Bretagne 75003 Paris. Vous pouvez également, pour des motifs légitimes, vous opposer au traitement des données vous concernant. »

By FrenchWeb.fr Source : http://ift.tt/2o6Rd4u