du logiciel

En tant qu’informaticien enthousiaste, je suis toujours à la recherche des dernières technologies et des meilleurs outils pour aider mes clients à atteindre leurs objectifs. L’un des domaines les plus importants de l’informatique est le logiciel. Les logiciels sont des programmes informatiques qui peuvent être utilisés pour effectuer des tâches spécifiques. Il existe de nombreux types de logiciels, allant des systèmes d’exploitation aux applications de bureau, en passant par les jeux et les applications mobiles. Apprendre à utiliser ces logiciels peut être une tâche ardue, mais avec un peu de patience et de pratique, vous pouvez maîtriser les bases du logiciel.

Afin de bien comprendre les bases du logiciel, il est important de comprendre le langage de programmation. Le langage de programmation est un langage spécial qui permet aux développeurs de créer des logiciels. Il existe de nombreux langages de programmation différents, chacun ayant ses propres caractéristiques et avantages. Apprendre un langage de programmation peut prendre du temps et de la pratique, mais une fois que vous avez maîtrisé le langage, vous serez en mesure de créer des logiciels plus efficacement et plus rapidement.

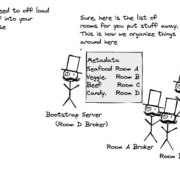

Une fois que vous avez compris le langage de programmation, vous devrez apprendre à utiliser les outils et les technologies qui sont associés à ce langage. Les outils et les technologies peuvent inclure des bibliothèques, des frameworks et des outils de développement. Ces outils et technologies peuvent vous aider à développer des logiciels plus rapidement et plus efficacement. Apprendre à utiliser ces outils et technologies peut prendre du temps et de la pratique, mais une fois que vous avez maîtrisé ces outils et technologies, vous serez en mesure de créer des logiciels plus rapidement et plus efficacement.

En tant qu’informaticien enthousiaste, je sais que maîtriser les bases du logiciel est essentiel pour réussir dans ce domaine. Apprendre à utiliser le langage de programmation, ainsi que les outils et technologies associés, est un processus long et difficile, mais une fois que vous avez maîtrisé ces compétences, vous serez en mesure de créer des logiciels plus efficacement et plus rapidement. Avec un peu de patience et de pratique, vous pouvez maîtriser les bases du logiciel et réussir dans ce domaine passionnant.

## Démarrage avec les bases du logiciel

En tant qu’informaticien enthousiaste, je suis toujours à la recherche des dernières technologies et des meilleurs outils pour aider mes clients à atteindre leurs objectifs. L’un des domaines les plus importants de l’informatique est le logiciel. Les logiciels sont des programmes informatiques qui peuvent être utilisés pour effectuer des tâches spécifiques. Il existe de nombreux types de logiciels, allant des systèmes d’exploitation aux applications de bureau, en passant par les jeux et les applications mobiles. Apprendre à utiliser ces logiciels peut être une tâche ardue, mais avec un peu de patience et de pratique, vous pouvez maîtriser les bases du logiciel.

Afin de bien comprendre les bases du logiciel, il est important de comprendre le langage de programmation. Le langage de programmation est un langage spécial