Dans le domaine de la gestion de projet, la gestion des risques fait partie intégrante de la responsabilité du chef de projet.

En effet, il est de la responsabilité du chef de projet de veiller à ce que les risques potentiels ne se transforment pas en incidents durant les phases de conception ou d’implémentation.

Aussi le chef de projet veillera, dès les phases d’étude de faisabilité et d’étude préalable à mettre en place une gestion de risque organisée et documentée au sein de l’équipe.

Chaque risque identifié durant ces phases préparatoires du projet sera alors recensé, puis évalué individuellement.

En la matière il existe le référentiel AMDEC.

Selon les principes AMDEC, chaque risque est évalué sur les axes « Fréquence ou probabilité d’apparition », « Gravité », « Probabilité de non-détection ».

Face à la difficulté d’évaluation du paramètre « Probabilité de non-détection », pas toujours très évident à quantifier dans les scénarios des projets, nous avons au sein du framework méthodologique Ankaa Engineering simplifié l’approche AMDEC pour ne retenir que les deux premières dimensions.

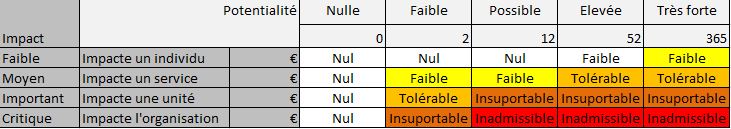

Chaque risque est alors ventilé dans une matrice à deux dimension :

- Potentialité d’occurrence établie selon

nulle = jamais

faible = deux fois par an

possible = une fois par mois

élevée = une fois par semaine

Très forte = une fois par jour

- Impact de l’incident en cas de sinistre

faible = affecte un individu

moyen = affecte un service

important = affecte une unité

critique = affecte l’organisation

Les niveaux de rapports indiqués ci-dessus servent de référentiels « de base » et peuvent être ajustés en fonction des règles de jugement et d’évaluation au sein de chaque organisation (ajout de niveau de potentialité et d’impact pour gagner en précision si besoin).

Chaque risque sera alors positionné dans la matrice dans la cellule répondant à la double analyse « potentialité » et « impact ».

Le chef de projet décidera alors de « prendre les risques » pour ceux pour lesquels la matrice annonce un niveau « Nul », « Faible », « Tolérable ».

Bien souvent, les risques « Tolérables » seront d’ailleurs anticipés et gérés grâce au simple fait de les avoir identifiés.

Par contre le chef de projet aura la responsabilité de présenter à la MOA l’inventaire des risques évalués « Insupportables » ou « Inadmissibles » puisque ceux-ci impactent très fortement le périmètre du projet et peuvent être un critère de choix de « NO-GO » au final.

Lors de cette présentation, le chef de projet devra bien entendu apporter à la MOA les alternatives organisationnelles et/ou techniques au sein du projet permettant de contourner ces risques.

Bien souvent les solutions de contournement des risques engendreront des besoins en matière de budget (ressources supplémentaires, équipements de sécurité ou de backup, etc).

Et dans ce contexte, la MOA soucieuse de préserver un périmètre budgétaire raisonnable de son projet évaluera chaque moyen de contournement bien entendu comme onéreux à sur-dimensionné.

La réponse de fin de non-recevoir de la MOA au chef de projet prendra alors des tournures de « tu verras, ça va bien se passer » ou « nous avons toute confiance dans les capacités professionnelles de l’équipe »…

Alors ? Comment vendre sa gestion de risque ?

Comment faire souscrire l’achat d’assurance à la MOA soucieuse de maîtriser les budgets de son investissement ?

Et bien en lui valorisant les risques… en lui donnant le coût des incidents si ces derniers se produisent.

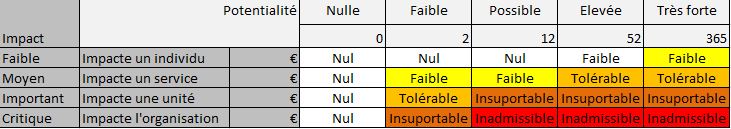

Dans la matrice ci-dessus, chaque entrée du tableau est valorisé

Potentialité

nulle = jamais, soit 0

faible = deux fois par an, soit 2

possible = une fois par mois, soit 12

élevée = une fois par semaine, soit 52

Très forte = une fois par jour, soit 365

Impact

faible = affecte un individu, coût journalier d’un ETP dans l’organisation,

moyen = affecte un service, coût journalier d’un ETP x nb d’ETP du service.

important = affecte une unité, coût journalier d’un ETP x nb d’ETP de l’unité

critique = affecte l’organisation, coût journalier d’un ETP x nb d’ETP de l’organisation, plus les pertes d’exploitation, l’impact commercial, etc

Il va sans dire que la multiplication des deux paramètres va amener à des montants colossaux pour les risques évalués inadmissibles.

En même temps, dans la vraie vie, peu de risques seront positionnés dans ces cellules.

En effet, les organisations soumises à des potentiels de risques importants avec des impacts critiques ne durent pas longtemps…voir ne voient jamais le jour.

L’essentiel des discussions tournera donc autour des risques évalués insupportables.

Et c’est la valorisation des risques qui permettra à la MOA de relativiser les budgets de contournements et autres « assurances ».

L’investissement supplémentaire de gestion de risque apparaîtra alors dérisoire face aux coûts potentiels des incidents.

Au delà de l’exercice de valorisation de risque, il est de la responsabilité du chef de projet d’avoir inventorié les risques encourus et d’avoir proposé les solutions de gestion adaptées.

Et c’est de la responsabilité de la MOA de souscrire aux « assurances » proposées.

Source :

Source :

Phishing, hacking, infections « fileless », prise de contrôle à distance… Les braqueurs de banque utilisent des méthodes de plus en plus sophistiquées, presque invisibles, pour mettre la main sur le pactole des banques.

Phishing, hacking, infections « fileless », prise de contrôle à distance… Les braqueurs de banque utilisent des méthodes de plus en plus sophistiquées, presque invisibles, pour mettre la main sur le pactole des banques.