Phishing, hacking, infections « fileless », prise de contrôle à distance… Les braqueurs de banque utilisent des méthodes de plus en plus sophistiquées, presque invisibles, pour mettre la main sur le pactole des banques.

Phishing, hacking, infections « fileless », prise de contrôle à distance… Les braqueurs de banque utilisent des méthodes de plus en plus sophistiquées, presque invisibles, pour mettre la main sur le pactole des banques.

Si certains ministères se sont officiellement dotés d’un « administrateur des données », cette nouvelle fonction demeure encore très hétérogène et surtout informelle. L’Administrateur général des données, Henri Verdier, entend ainsi demander au Premier ministre d’instaurer un réseau plus clairement défini.

Ils sont parfois appelés « superviseur général des données », « administratrice des données » ou « administrateur général des données »… Ces agents de l’État exercent leurs fonctions de manière bien souvent informelle, et dans certains cas en complément à d’autres missions. Mais tous ont un point en commun : ils servent de relais, au sein des ministères ou directions auxquels ils appartiennent, à l’Administrateur général des données, Henri Verdier.

Avec pour objectif de participer à une meilleure ouverture des données que leurs administrations respectives détiennent, ainsi qu’à une plus grande valorisation de celles-ci. Cela peut aller de l’emblématique ouverture du code source du logiciel de calcul de l’impôt sur le revenu à d’autres projets de réutilisation plus concrets pour le grand public, à l’image du futur portail relatif aux données de transport « transport.data.gouv.fr ».

Un réseau qui se constitue progressivement

By Next INpact – Actualités Source : http://ift.tt/2fvmHKv

Nombre d’amalgames sont faits lorsque sont abordés les plans de continuité d’activité, de reprise d’activité, de continuité informatique…

Tentons de clarifier les éléments de vocabulaire.

PCA : Haute disponibilité de la production

Le Plan de Continuité d’Activité (PCA) définit pour l’entreprise les architectures, les moyens et les procédures nécessaires pour assurer une continuité de son activité.

En cas d’incidents, de toute taille et toute nature, l’activité des métiers n’est pas interrompue.

Nous retrouvons ici la mise en oeuvre d’équipements, de procédures qui garantissent la continuité d’activité comme par exemple un système de production électrique en cas de défection du fournisseur d’énergie, des lignes de production « clonées » pour garantir la poursuite de fabrication en cas d’arrêt machines inopinés.

PRA : Reprise en cas de sinistre

Organisation palliative en cas d’absence de PCA, ou élément complémentaire du PCA, le Plan de Reprise d’Activité (PRA) est l’ensemble des processus qui permettent de repartir après un sinistre. Bien souvent sont définis des modes dégradés qui permettent à l’entreprise de redémarrer son activité, dans des locaux de transition, avec des solutions de gestion manuelles. Le sinistre pouvant être la cause d’une dégradation partielle ou totale des outils de production et de gestion. La priorité est de faire repartir les moyens de production ou de service pour reprendre le service client au plus vite et ne pas entraîner d’impacts commerciaux préjudiciables pour la société.

PCI et PRI : Pour les informaticiens

Les directions des systèmes d’information doivent à leur niveau assurer une mise en oeuvre de Plan de continuité et de reprise d’activité informatique.

Pour l’informaticien, d’une part Recovery Time Objective (RTO) qui correspond à la durée nécessaire à une « remise en production » d’un environnement informatique et d’autre part Recovery Point Objective (RPO) qui correspond à la période de données non récupérables, sont parmi les principaux indicateurs.

L’amalgame de terminologie est souvent fait entre métiers et DSI. PRA et PCA sont utilisés par tous.

Dans l’approche développée chez Ankaa Engineering, nous provoquons une distinction entre les périmètres de responsabilité des métiers et ceux de la DSI.

Nous avons trop souvent rencontré des entreprises dans lesquelles la mise en oeuvre d’un PCA et PRA avaient été transmis à la DSI, DSI qui réduisait à son stricte périmètre de responsabilité son étude et mise en oeuvre de plans.

L’usage de terminologies appropriées apporte une clarification des périmètres et responsabilités.

PCC : L’oublié

Le Plan de Communication en cas de Crise (PCC) est très souvent oublié alors qu’il est essentiel et fondamental.

Deux niveaux sont à considérer :

– L’identification des indicateurs et de leurs seuils respectifs de déclenchement des PCA, PRA, PCI, PRI (quand doit on activer le(s) plan(s) et comment).

– La diffusion et le contrôle de connaissance des procédures associées aux plans auprès de l’ensemble des salariés et sous-traitants.

La communication en cas de crise aborde en second lieu les besoins éventuels de relations publiques et presse.

SOS : Le plan général

Selon l’approche méthodologique Ankaa Engineering®, PCA PRA PCI PRI et PCC composent l’ensemble du Suivi Opérationnel de Service (SOS).

Respect des contraintes réglementaires (BALE, SARBANES OXLEY, etc) , priorité aux opérations métier servent de base à l’identification des activités critiques.

A l’inverse d’une approche strictement basée sur le nombre d’appels téléphoniques susceptible d’être reçus par le service support, le serveur à reconstruire ou redémarrer en premier n’est pas celui de la messagerie (Oups !)…mais bien celui qui permet à la production de repartir (GPAO, GC, CRM, etc) et aux factures de ventes d’être émises.

Une analyse de l’exposition aux risques (AMDEC) permet de limiter le périmètre des plans et donc les budgets associés.

Plus l’objectif de continuité est ambitieux, plus les budgets à affecter aux contournement des risques sont conséquents.

Consultations fournisseurs, aménagements techniques, simulation de crise et rédactions de procédures demandent du temps.

Les processus à activer par les salariés et sous-traitants en cas de crise demandent une organisation de suivi à l’intégration.

Et le travail dans ce domaine est perpétuel…

Chaque changement de processus métier, organisationnel ou réglementaire demandera un contrôle de cohérence du plan en place et un alignement en cas d’écarts.

Gérer un SOS est un vrai métier.

Dans le domaine de la gestion de projet, la gestion des risques fait partie intégrante de la responsabilité du chef de projet.

En effet, il est de la responsabilité du chef de projet de veiller à ce que les risques potentiels ne se transforment pas en incidents durant les phases de conception ou d’implémentation.

Aussi le chef de projet veillera, dès les phases d’étude de faisabilité et d’étude préalable à mettre en place une gestion de risque organisée et documentée au sein de l’équipe.

Chaque risque identifié durant ces phases préparatoires du projet sera alors recensé, puis évalué individuellement.

En la matière il existe le référentiel AMDEC.

Selon les principes AMDEC, chaque risque est évalué sur les axes « Fréquence ou probabilité d’apparition », « Gravité », « Probabilité de non-détection ».

Face à la difficulté d’évaluation du paramètre « Probabilité de non-détection », pas toujours très évident à quantifier dans les scénarios des projets, nous avons au sein du framework méthodologique Ankaa Engineering simplifié l’approche AMDEC pour ne retenir que les deux premières dimensions.

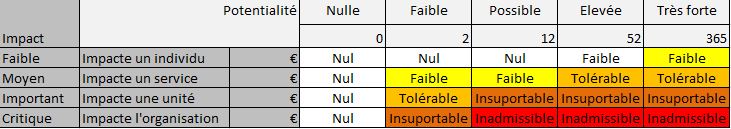

Chaque risque est alors ventilé dans une matrice à deux dimension :

- Potentialité d’occurrence établie selon

nulle = jamais

faible = deux fois par an

possible = une fois par mois

élevée = une fois par semaine

Très forte = une fois par jour - Impact de l’incident en cas de sinistre

faible = affecte un individu

moyen = affecte un service

important = affecte une unité

critique = affecte l’organisation

Les niveaux de rapports indiqués ci-dessus servent de référentiels « de base » et peuvent être ajustés en fonction des règles de jugement et d’évaluation au sein de chaque organisation (ajout de niveau de potentialité et d’impact pour gagner en précision si besoin).

Chaque risque sera alors positionné dans la matrice dans la cellule répondant à la double analyse « potentialité » et « impact ».

Le chef de projet décidera alors de « prendre les risques » pour ceux pour lesquels la matrice annonce un niveau « Nul », « Faible », « Tolérable ».

Bien souvent, les risques « Tolérables » seront d’ailleurs anticipés et gérés grâce au simple fait de les avoir identifiés.

Par contre le chef de projet aura la responsabilité de présenter à la MOA l’inventaire des risques évalués « Insupportables » ou « Inadmissibles » puisque ceux-ci impactent très fortement le périmètre du projet et peuvent être un critère de choix de « NO-GO » au final.

Lors de cette présentation, le chef de projet devra bien entendu apporter à la MOA les alternatives organisationnelles et/ou techniques au sein du projet permettant de contourner ces risques.

Bien souvent les solutions de contournement des risques engendreront des besoins en matière de budget (ressources supplémentaires, équipements de sécurité ou de backup, etc).

Et dans ce contexte, la MOA soucieuse de préserver un périmètre budgétaire raisonnable de son projet évaluera chaque moyen de contournement bien entendu comme onéreux à sur-dimensionné.

La réponse de fin de non-recevoir de la MOA au chef de projet prendra alors des tournures de « tu verras, ça va bien se passer » ou « nous avons toute confiance dans les capacités professionnelles de l’équipe »…

Alors ? Comment vendre sa gestion de risque ?

Comment faire souscrire l’achat d’assurance à la MOA soucieuse de maîtriser les budgets de son investissement ?

Et bien en lui valorisant les risques… en lui donnant le coût des incidents si ces derniers se produisent.

Dans la matrice ci-dessus, chaque entrée du tableau est valorisé

Potentialité

nulle = jamais, soit 0

faible = deux fois par an, soit 2

possible = une fois par mois, soit 12

élevée = une fois par semaine, soit 52

Très forte = une fois par jour, soit 365

Impact

faible = affecte un individu, coût journalier d’un ETP dans l’organisation,

moyen = affecte un service, coût journalier d’un ETP x nb d’ETP du service.

important = affecte une unité, coût journalier d’un ETP x nb d’ETP de l’unité

critique = affecte l’organisation, coût journalier d’un ETP x nb d’ETP de l’organisation, plus les pertes d’exploitation, l’impact commercial, etc

Il va sans dire que la multiplication des deux paramètres va amener à des montants colossaux pour les risques évalués inadmissibles.

En même temps, dans la vraie vie, peu de risques seront positionnés dans ces cellules.

En effet, les organisations soumises à des potentiels de risques importants avec des impacts critiques ne durent pas longtemps…voir ne voient jamais le jour.

L’essentiel des discussions tournera donc autour des risques évalués insupportables.

Et c’est la valorisation des risques qui permettra à la MOA de relativiser les budgets de contournements et autres « assurances ».

L’investissement supplémentaire de gestion de risque apparaîtra alors dérisoire face aux coûts potentiels des incidents.

Au delà de l’exercice de valorisation de risque, il est de la responsabilité du chef de projet d’avoir inventorié les risques encourus et d’avoir proposé les solutions de gestion adaptées.

Et c’est de la responsabilité de la MOA de souscrire aux « assurances » proposées.

Les certifications ISO 9001 et ISO 14001 ont démontrées les avantages concurrentiels qu’elles procurent aux entreprises.

Alors que l’interconnexion croissante des systèmes soumet les organisations à de nombreuses menaces (virus, d’espionnage industriel, ou de sabotages), les services informatiques se doivent aujourd’hui de manager et piloter au quotidien la sécurité de l’information et protéger ainsi le patrimoine informationnel, les processus et métiers critiques, et assurer la continuité de service.

C’est là que se pose la question d’une certification ISO 27001, qui atteste de la mise en place d’un système efficace de protection, de sécurité et d’une surveillance rigoureuse de tous les processus via ce certificat reconnu internationalement et qui s’imbrique parfaitement aux normes qualités existantes.

Faire appel à un consultant certifié

Savez-vous qu’à ce jour seule une dizaine d’entreprises sont certifiées en France, contrairement à des pays comme l’Inde ou le Japon ?

Pour être certifié, un organisme doit faire appel à l’un des deux certificateur accrédité en France, lequel va mandater un auditeur, appelé « Lead Auditor », lui même habilité à remettre après Audit le sésame… ou pas.

La certification Lead Auditor ISO/CEI 27001 permet d’attester qu’un consultant a acquis l’expérience et les capacités à mener un audit selon la norme ISO/CEI 27001 ainsi que le maintien de son savoir-faire par la réalisation d’audits réguliers.

Elle passe par la maitrise de deux normes, la 27001 bien sûr, mais aussi la norme19011 qui défini les lignes directrices pour l’audit des systèmes de management, l’ensemble sanctionné par un examen.

En tant que Consultante certifiée Lead Auditor j’accompagne les DSI et/ou RSSI dans l’analyses périmètres et applique dans tous les cas la démarche de certification, qu’elle soit visée ou non.

Pour l’entreprise c’est un avantage méthodologique et un gain de temps potentiel important.

L’essentiel de cet accompagnement consiste à piloter, analyser et traiter les risques, contrôler, sensibiliser et enfin gérer la documentation et les preuves. Cela implique une bonne connaissance des enjeux business, l’intégration des processus métiers dans une démarche d’amélioration continue, de comprendre les risques et concentrer les actions selon leurs impacts.

Facteurs de réussite

A mon sens, la réussite de ce type de projet repose en premier lieu sur une bonne compréhension des enjeux et des processus métiers afin hiérarchiser efficacement les risques.

Il est également primordial et nécessaire de s’assurer tout au long de l’étude de l’implication sans faille de la direction et de posséder un bon sens de la communication pour conserver l’enthousiasme de tous les métiers à faire progresser l’organisation et son système d’information.

Muriel MOENZA

Directrice régionale

Ankaa Engineering® PACA

Lead Auditor ISO 27001

/Ajout du Service communication Ankaa Engineering®/

Muriel est par ailleurs diplômée :

– Exécutive MBA en Management de la Sécurité de l’Information IAE Aix en Provence et HEG de Genève

– Maîtrise en Sciences et Techniques en Communication des Entreprises et Collectivités

– Certification Lead Auditor Iso 27001

– Diplôme de l’Institut des Hautes Etudes de Défense Nationale et accréditation « confidentiel défense »

See on Sécurité de l’info et du SI d’après l’article de THIÉBAUT DEVERGRANNE du 08/11/2013

S‘assurer de respecter l’ensemble des obligations légales liées à la mise en oeuvre d’un traitement de données personnelles n’est jamais simple, en particulier dès lors que l’on touche aux aspects de sécurité informatique.

Ankaa Engineering‘s insight:Rappel important pour les DSI : D’un point de vue juridique, l’article 34 de la loi informatique et libertés impose au responsable du traitement : « de prendre toutes précautions utiles, au regard de la nature des données et des risques présentés par le traitement, pour préserver la sécurité des données et, notamment, empêcher qu’elles soient déformées, endommagées, ou que des tiers non autorisés y aient accès ».Le fait de se passer de cette étape est sanctionné pénalement, à hauteur de 5 ans d’emprisonnement et 300.000 euros d’amende (article 226-17 du Code pénal).Il est fort probable qu’à la lecture des peines encourues mentionnées ci-dessus, certains DSI enclenchent des procédures de contrôle de conformité des processus internes…Quid des responsabilités dans une architecture « cloudisée » ?Le DSI devra probablement démontrer qu’il s’est assuré du respect de l’intégrité et de la sécurité d’accès aux données auprès de son fournisseur de service. Voir le démontrer en présentant l’article du contrat de service qui précise les engagements et la responsabilité du fournisseur sur ces points.

Elle est conforme aux exigences de la norme ISO/IEC 27005:2008.

Témoignage recueilli auprès de la DSI de la société SOMFY-DOMIS :

« Nous avons sollicité les services Ankaa Engineering à l’occasion d’un projet commercial stratégique pour notre entreprise. L’analyse de l’objectif attendu, la capacité de synthèse des besoins et l’organisation mise en oeuvre en réponse par Ankaa Engineering ont permis d’atteindre l’objectif tant en terme qualitatif que celui de respect des délais imposés »

| Alain DEPLANTE DOMIS Groupe SOMFY 10 Avenue Jean Moulin 74 RUMILLY |

d’intérieur, écrans de projection, stores verticaux extérieurs, brise-soleil orientables et fenêtres.

Témoignage recueilli à l’issue d’une mission d’audit Active Directory menée auprès de la DSI de la société EMIN LEYDIER en février 2012 :

« Nous travaillons depuis de nombreuses années avec Ankaa Engineering notamment sur l’aspect sécurité de notre infrastructure informatique. Leurs conseils et mises en oeuvre nous ayant apporté entière satisfaction, nous les avons missionnés pour un audit de notre annuaire Active Directory. Les résultats ont été au-delà de nos espérances, avec le recensement de toutes nos bonnes pratiques et un focus de nos points d’amélioration. Aujourd’hui Ankaa Engineering se positionne comme notre expert infrastructure. Nous recourrons à leurs services dès que nous atteignons les limites de nos équipes internes. »

| Mathieu BRUNET Responsable infrastructure informatique (DSI) EMIN LEYDIER Usine de Champblain 26240 LAVEYRON |

|

Entreprise indépendante à taille humaine, le groupe Emin Leydier perpétue les valeurs de ses fondateurs au travers de ces métiers d’origine : le papier et l’emballage. Les Papeteries Emin Leydier produisent et vendent des papiers pour ondulé à base de papiers et cartons récupérés. Emin Leydier Emballages conçoit, produit et vend des emballages en carton ondulé. elytra® conçoit, fabrique et vend des emballages aptes au contact alimentaire et pour des applications à haute « hygiène ». L’entreprise produit 725 000 tonnes de papier pour ondulé à partir de 9 sites de production en France pour un CA de 340 million d’euro et un effectif de 1000 personnes.